ワタキューメディカル

ニュース

No.741 「医療情報システムの安全管理に関するガイドライン」が改定へ、厚労省2023年度予算で医療機関のサイバーセキュリティ対策強化

2023年02月15日

◇「「医療情報システムの安全管理に関するガイドライン」が改定へ、厚労省2023年度予算で医療機関のサイバーセキュリティ対策強化」から読みとれるもの

・頻発する医療機関へのランサムウェアを用いたサイバー攻撃

・オンライン資格確認導入により医療機関のネットワークセキュリティ対策が必要に

・「医療情報システムの安全管理ガイドライン第6.0版」では管理者のガバナンス強化

■頻発する医療機関へのサイバー攻撃を踏まえ、「医療情報システムの安全管理に関するガイドライン」を再改定

この数年の間、日本の医療機関に対してランサムウェア(身代金要求型ウイルス)などを用いたサイバー攻撃事例が頻発している。2021年10月に徳島県の町立病院がランサムウェア攻撃を受け、また2022年10月31日に大阪府の基幹病院の1つ大阪急性期・総合医療センター(大阪市住吉区)がランサムウェアと思われるサイバー攻撃を受けて電子カルテシステムに障害が発生、緊急手術を除く手術や外来など通常診療ができない状況に陥った。2カ月ぶりの今年1月10日、診療に必要なシステムの全面復旧を発表し、11日から通常体制に復帰した。

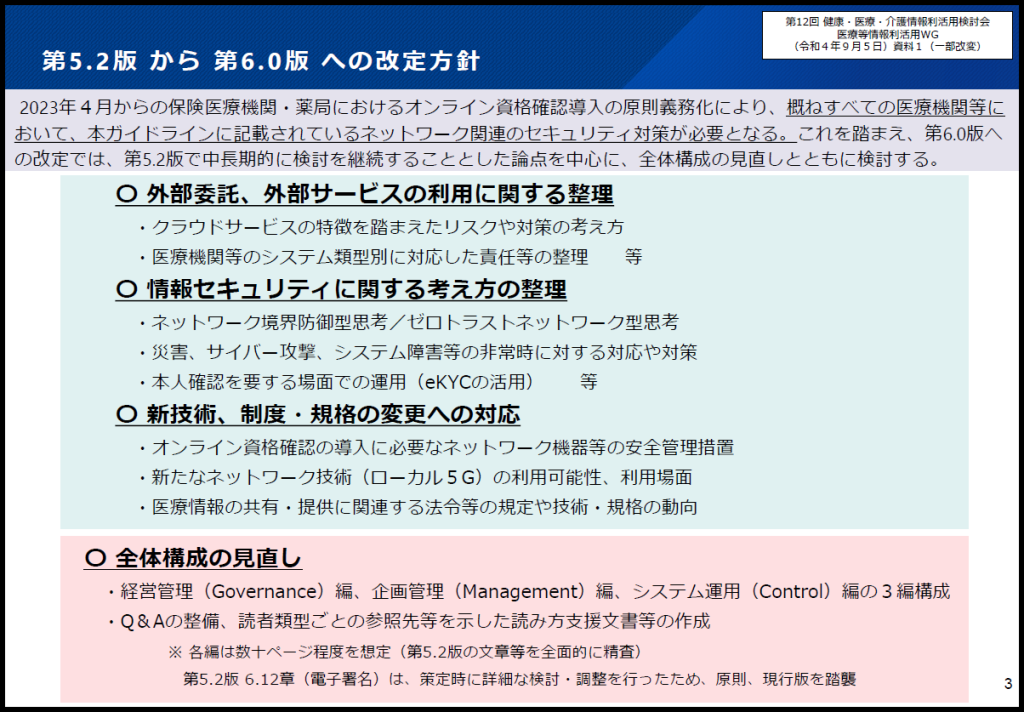

2023年4月から保険医療機関・薬局におけるオンライン資格確認導入の原則義務化により、概ねすべての医療機関等においてネットワーク関連のセキュリティ対策が必要となる。厚労省は、医療機関のサイバーセキュリティ対策を強化するために、2022年3月に改定された現行「医療情報システムの安全管理に関するガイドライン第5.2版」を再改定、医療機関管理者(院長)にもサイバー攻撃を受けた場合に、経営の危機に陥ることも少なくない点を理解してもらうことなどガバナンスを強化した「ガイドライン第6.0版」を策定することを、2022年12月15日開かれた健康・医療・介護情報利活用検討会の「医療等情報利活用ワーキンググループ」に提示、了承された(図1 第5.2 版から第6.0版への改定方針)。

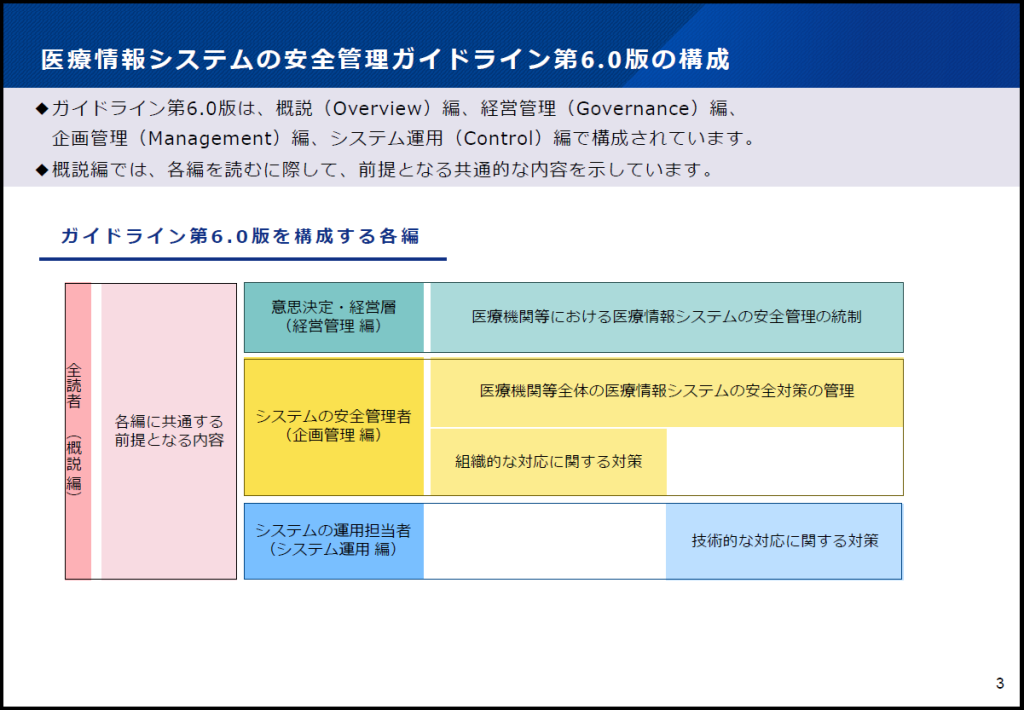

パブリックコメントを募集しその意見も踏まえガイドライン改定を確定し、2022年度末までに「ガイドライン第6.0版」が公表される予定だ(図2 医療情報システムの安全管理ガイドライン第6.0版の構成)。

また、厚労省2023年度予算案では、医療分野におけるDXを踏まえたサイバーセキュリティ対策の推進として、「医療分野におけるサイバーセキュリティ対策調査事業」に1億円を計上、専門家の派遣による感染原因の特定や対応の指示などの初動支援体制の強化やこれまでのサイバーセキュリティ研修に加えて、サイバー攻撃を想定した訓練の拡充など、より実用性のある研修を実施する。さらに、ガイドライン改定に伴う必要な対策を行う。

■再改定される「ガイドライン第6.0版」では、医療機関管理者のガバナンス強化求める

大阪急性期・総合医療センターのランサムウェア攻撃では、患者の電子カルテをはじめ医療データがすべて暗号化され病院内で利用できなくなり、全面復旧までに2カ月以上もかかった。度重なる医療機関へのサイバー攻撃を踏まえ、厚労省の医療等情報利活用ワーキンググループでは、長期間の診療停止が生じないための「短期的な医療機関のサイバーセキュリティ対策」を取りまとめ、①平時からの予防対策②インシデント発生後の初動対応③日常診療を取り戻すための復旧対応-を推進していくことを決めた。

このうち、インシデント発生時の駆けつけ機能を確保するために、200床以下の医療機関には、「サイバーセキュリティお助け隊」の活用促進、200床以上の医療機関には「医療情報セキュリティ研修及びサイバーセキュリティインシデント発生時初動対応支援・調査事業一式」において、サイバーセキュリティインシデントが発生した医療機関の初動対応支援を行う—ことを決定。また、大阪急性期・総合医療センターの事例については、民間のIT企業で構成される「ソフトウェア協会」が厚労省の依頼を受けて、原因の調査・究明、システムの復旧支援などの初動対応に当たった。その結果、「院外の調理を委託していた給食事業者のシステムを経由したものである」可能性が高いことが判明した。

大阪急性期・総合医療センターでは約100台のサーバを運用しているが、2022年11月7日の段階で被害を受けたサーバは、バックアップサーバを含む基幹系サーバ、電子カルテの各システムがある仮想統合サーバ、部門系のバックアップサーバなど31台にのぼった。ログや攻撃者が残したデータによると、約2300台ある院内の機器において1300台弱と半数以上にのぼるサーバや端末が攻撃の影響を受けた可能性が高い。今回の事例から、多くの医療機関の管理者(院長等)は、自院にどのような情報通信機器が保有され、どのようなリスクにさらされているのかを十分に把握・理解することがサイバーセキュリティ対策の肝と言えそう。

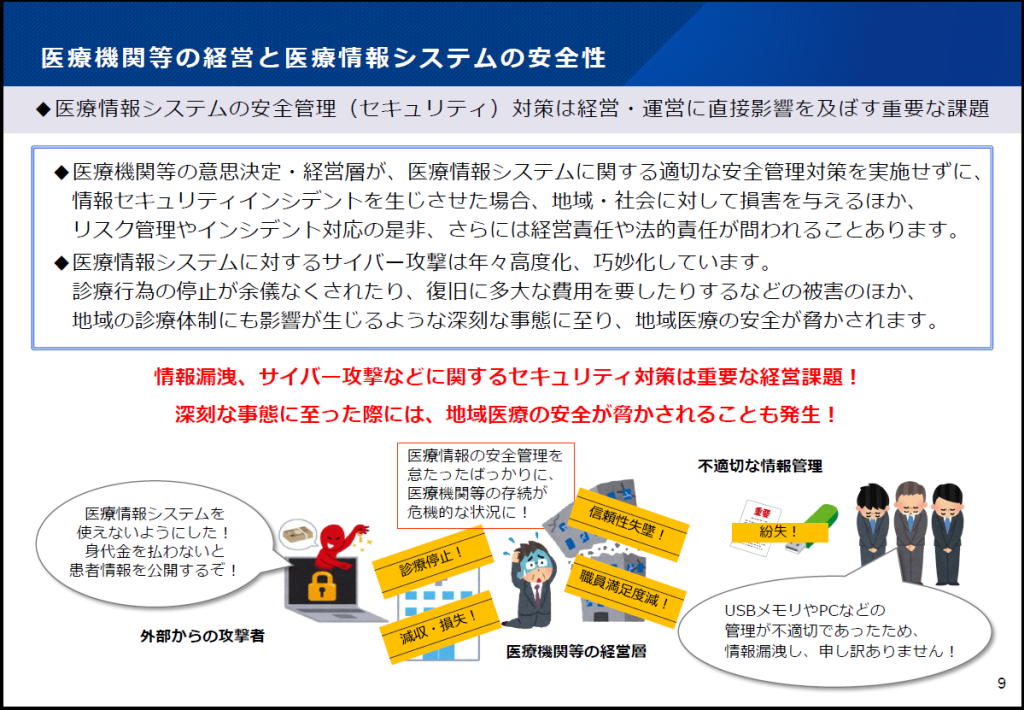

再改定される「ガイドライン第6.0版」では、医療機関管理者に対して、「医療機関等の意思決定・経営層が、医療情報システムに関する適切な安全管理対策を実施せずに、情報セキュリティインシデントを生じさせた場合、地域・社会に対して損害を与えるほか、リスク管理やインシデント対応の是非、さらには経営責任や法的責任が問われる」「医療情報システムの安全管理(セキュリティ)対策は経営・運営に直接影響を及ぼす重要な課題である」ことを喚起。「サイバーセキュリティの重要性を十分に理解し、担当者や外部業者に適切な運用を行うよう指示する」など、ガバナンス強化を求める(図3 医療機関等の経営と医療情報システムの安全性)。

SNSというのは、一応は自分の身分が秘匿されているのだろうから、他人から見られているのだとしても、身分が明らかな時にする発言や行動とは違い、人は時として身勝手な行動を取ってしまいがちなのだろうか。

「身分が明らかにされない」から身勝手な発言や行動しても誰からも相手にされないからいいか、というのでもなく、あるいは、投稿すると多くの人からの反響が気になってしまうのもSNS社会故の人情か(いいね!など)。

とにかく新しく生まれてきた技術やサービスは、何かの問題が起きるたびにルールが修正され、一定のモラルが生まれていく…まだそういった発展途上の段階なのだろうか?

砂場で遊んでいると、アリの巣が見つかり、本能的にそのアリを捕まえようとする。逃げ回るアリの中から、どうしても動きの遅いものが犠牲になって捕まることになる。アリの巣に水を流して反応を見る。面白がる。

幼い頃、こんな経験をされた読者はどれだけおられることだろう。

ハッカー集団に「人道上」という表現がマッチするかどうかは定かでないが、ただでさえ、何らかのハンデを背負った患者が多くいる医療機関に対し、意図的に悪意ある行動を取れば、それは堅固な要塞を攻略するより、はるかに容易な攻略が可能だろう。

ランサムウェア(身代金要求型ウイルス)を使用したハッカー集団が、医療機関を標的としたのは、果たして故意なのか?それとも、世界と比較してセキュリティが脆弱だと言われている日本を、大雑把に標的とする中、その中でさらに弱そうな存在を見つけ、そしてランサムウェアを放った先が、たまたま医療機関だったのか?

幼い頃、アリを見つけて捕まえた筆者は、自分よりはるかに弱い(と思っている)存在であるアリの中で、さらに動きの遅い(捕まえやすそうな)アリに対して何を思い、時には面白がってもいたのだろうか?いちいちアリの背負っている背景など気にも留めていなかったのではあるまいか。残酷で申し訳ない話であるし、医療の世界と同一に語るべきことではないのかもしれないが、弱い存在が最初に犠牲になってしまうのは、ある意味自然の法則なのかもしれない。

もちろん、だからといって平和な世界に悪意を持った行動を行う、という行為を是認しているわけでは、決してない。

いよいよ医療DX元年ともいえるような、例えばオンライン資格確認の義務化、診療報酬DX、などのメニューが目白押しの2023年。それには当然IT化が伴うことが前提となるわけだが、そうなるとセキュリティ面も当然考えなければならない、ということになる。

今回のテーマは、医療DX実現のためには、その裏側で欠かせない(のだろう)「サイバーセキュリティ」についてである。

コメントを紹介したい。

〇厚労相:医療機関等情報支援システム(G-MIS)を活用、サイバー攻撃への対応状況などを調査

2022年11月17日の参議院厚生労働委員会で加藤勝信厚生労働大臣は、「11月10日に、全国の医療機関に対して、リスク低減のための措置とインシデントの早期検知や発生時の適切な対処等のサーバー、サイバーセキュリティ対策が適切に講じられているかについて改めて注意喚起を行った。特に今回の大阪急性期・総合医療センターの事案では、委託先事業者を含む関係事業者のセキュリティがこれも一つ課題になっていたので、その管理体制を確認した上で、関係事業者とのネットワーク接続点を全て管理下に置き脆弱性対策を実施することを求めた。また、関係事業者を含め、今後G-MISを用いた医療機関への調査も実施をしていき、その中で医療機関の対応状況も確認していきたいと考えている」と、全国の医療機関(約3万8000)から、病院の稼働状況、病床や医療スタッフの状況、受診者数、検査数、医療機器(人工呼吸器等)や医療資材(マスクや防護服等)の確保状況等を一元的に把握・支援する医療機関等情報支援システム(G-MIS)を活用し、医療機関のサイバー攻撃への対応状況などを調査すると表明した。

病院内のパソコンは、医事会計システムをはじめ、オーダリングシステム、電子カルテシステムに連動しているが、外部からの侵入への対策として、基本的にはクローズドな環境が構築されている。外部とネットワークがつながっているのは一部のパソコンだけ、という形になっているのが通例だ。外部とつながっていないから安心、というわけでもないが、外界との接点がない以上、ウイルス感染のリスクは低減している。反面、定期的なウイルス対策などは、一般企業と比較してどのような体制となっていたのだろうか?

また、外部とのネットワーク接続はないが、委託先である事業者は外部とのネットワークは構築されており、今回はそこがサイバー攻撃に遭い、委託業者のパソコンがランサムウェアに感染し、そこを経由して病院のシステムもウイルス感染してしまったのだという。

ということは、病院のクローズドな環境においても、「つながっていないから安心」というのではなく、外界とつながっていることを前提としたセキュリティ体制の構築が求められてしまわざるを得ない、ということになるか。

続いてはこんなコメントだ。

〇厚労省官僚:サイバーセキュリティ事案を想定したBCP策定を求めていく

12月15日の第13回健康・医療・介護情報利活用検討会医療等情報利活用ワーキンググループで医政局の田中彰子参事官(特定医薬品開発支援・医療情報担当)(医政局特定医薬品開発支援・医療情報担当参事官室長併任)は、改定される「医療情報システムの安全管理に関するガイドライン」について、「サイバーセキュリティ事案を想定したBCP(事業継続計画)というものの策定を今まさに医療機関にしっかり取り組むように、今後求めていく予定である。今回の大阪の事案では、自然災害と違って、電子カルテが使えない期間が1カ月とか2カ月と想定よりもはるかに長い。どのように適切に診療を提供できるのかというところは、まさにそういった計画を事前につくっておく必要がある。復旧は大体4日ぐらいたてばできると思っていたが、こんなに長いと思わなかった。そういった対策については、経営管理層を含めて対応をいただくように(改定されるガイドラインに)記載している」と説明した。

それは、言う方としてはそう言うしかないだろうが、少し「何だかなぁ」と感じているのは筆者だけだろうか。

世の一般企業は、とっくにその対策を取らざるを得なくなってもう何年も経っている。その費用だって馬鹿にならないが、企業はそれを捻出するための経営努力をもせざるを得ないが実情だ。

本当に必要と感じているならば、そういった予算を何らかの診療報酬なのか、補助金なのか、これまでにだって準備されていて然るべき、というようなものだが…。

あるいはそれも医療機関で捻出するのが医療機関の経営努力ということなのだろうか?

今度はこんなコメントを。

○病院経営層①:サイバー攻撃を想定した病院のBCP策定が重要に

これまで医療機関のBCP(事業継続計画)と言うと、大震災など災害への対応が主だったが、大阪府の急性期病院におけるサイバー攻撃では2カ月にわたり通常診療ができなかった。民間病院では経営危機に陥ってしまう。サイバー攻撃を想定した病院のBCP策定を真剣に考えなければならない。

〇病院経営層②:中小規模の病院では、本来実施すべきセキュリティ強化への予算確保が難しい

年間のセキュリティ予算が500万円未満の病院が半数を占めると言われる。これではウイルスチェックソフトの更新しかできないのが実態である。病院にとって、ITシステムに対する費用は収益を生まないコストという認識が強く、医業収益を生む診療や検査に対する投資が優先されているのが現状である。特に中小規模の病院では、収支状況がよくないため、本来実施すべきセキュリティ強化への予算確保が難しい状況にある。

ほらね。こんなコメントが出てくるのも当然である。

IT企業からのコメントも。

〇病院はクローズドネットワークで安全であるという間違った考え方が浸透している

病院ネットワークはクローズドな状態ではないにも関わらず、病院はクローズドネットワークで運用され、安全であるという間違った考え方が浸透していることも問題である。セキュリティパッチ(OSやアプリケーションの脆弱性を解消するための追加プログラム)を適用すると、一定時間にわたり、システム停止が発生して診療に影響を与えてしまうことや、適用によってシステムの挙動が変わり、副次的な障害が発生する可能性を恐れて、病院やベンダーが、パッチ適用に消極的な面がある。

TBS系で1月よりスタートした日曜ドラマ「Get Ready」には度肝を抜かれた。

最新の医療技術(故に未承認)とゴッドハンド、それを支える医療機器、ハッカー技術、ある意味医療DXを具現化したようなドラマだ。その上「仮面ライダー」ならぬ「仮面ドクター」集団が主人公だ。患者のベッドサイドにドローンを使って映写される仮面ドクターの立体映像が突然出現し、末期的症状の患者に救う方法があると語り掛ける。但し法外な金額が条件だ。それと執刀医が患者を救いたいと思うかどうかが最大の関門だ。

こんな集団が仮に実在すれば、病院のセキュリティなど、あっという間に突破されてしまいかねない。

現時点で、設定は確かに近未来(?)だが、そのストーリーは、設定を除けばとてもヒューマニティーに溢れている。一見、命を救うに値しないようにさえ描かれる、患者(ゲスト:毎回変わる)が、そのドラマの中で明かされる、生い立ちや半生を通じ、観るものに何かを感じさせ(仮面ドクターズにも何かを感じさせ)、命の尊さと人間の使命について考えさせてくれる。

世間的な評価は分からないが、医療DXが唱えられている現在、世相を反映したような「トンデモ」なく「ヒューマン」なドラマだ。少なくとも筆者は毎週日曜日が楽しみである。

先程筆者が述べたように、IT企業の目から見ても、「クローズドな環境なら安全」という考え方は「間違っている」という時代なのだ。

海外の事情はどうか。

〇米国のサイバーセキュリティ対策

米国では医療情報の機密性を踏まえ、1996年に「HIPAA」を制定し、さらに医療IT化を目的に2009年に「HITECH」を制定した。これらの法律では医療に係るプライバシー、及びセキュリティ標準を一元的に規定しており、医療情報の保護責任をもつ事業体がプライバシーとセキュリティを確保するための対策を講じることが義務づけられている。「HIPAA」は個人の医療データのプライバシーを守りつつ、データを医療の進歩に役立てることを目的とした法律となっており、医療データを取り扱うIT企業などが個人情報保護を重視した基準として活用されている。

〇欧州のサイバーセキュリティ対策

EUでは2018年5月25日に、域内の統一ルールである「GDPR」が施行され、企業による個人データの取得利用が規制された。個人の権利を強化(情報への権利、アクセスの権利、処理の制限権、忘れられる権利、データポータビリティ権等)し、個人データ保護の調和と統一性の強化がなされた。「GDPR」が適用されない地域の企業に対しても、「GDPR」と同レベルのデータ保護義務が課されることとなる。「GDPR」は個人データの処理に適用され、対象者としてはEU域内に拠点をもつデータ管理者と処理者に適用される。また、EU域内の個人に対し商品、サービスを提供し、個人データを処理、または監視するデータ管理者、処理者にも適用される。

昨今、巨大IT企業に対する欧州・米国の規制が強まっている。我が国より一歩先を進んだ取り組みのようでもあるが、「個人情報保護」の観点から見ると、我が国の「改正個人情報保護法」は、この「GDPR」の施行に追いついているそうだ。国としての取り組みとしては、どうやら捨てたものでもないらしい。

医業系コンサルタントからはこんなコメントだ。

〇ベンダーに任せば安心では通用しない。病院側がガバナンスを効かせることが必要

これまでは医療機関に直接攻撃を仕掛ける例が多かったが、今回の大阪府の急性期病院におけるサイバー攻撃では、外部の給食委託業者のデータセンターを経由して病院に侵入したという点が異なる。また、大規模病院でもセキュリティの欠点があり、そこからサイバー攻撃が発生することが示された。システムベンダーが関係しない部分から侵入されており、ベンダーに任せておけば安心という考え方は通用せず、病院側がガバナンスを効かせることが必要である。関係事業者を含めてサプライチェーン全体でセキュリティ管理体制を確認しておく必要がある。今回の事例は、セキュリティに対する考え方を変える大きな潮目となった。

その通り。医業系コンサルタントが、このひとりごとの文脈でコメントを発したわけではないが、そんなコメントにならざるを得ないのは必然だろう。

最後に医師からのコメントを紹介して締め括りとしたい。

〇患者情報を記録したUSBメモリを院外に持ち出して紛失

同僚医師が患者情報を記録したUSBメモリを院外に持ち出して紛失し、患者への謝罪に追われた。

〇電子カルテは、クラウドではなくスタンドアローンにすればよい

なぜランサムウェアなどに容易に侵入されるのか。電子カルテは、クラウドではなくスタンドアローンにすればよいのではないか。

〇初期研修医が勉強のため、平気で印刷したカルテなどを持ち帰る

初期研修医が勉強のためであっても平気で印刷したカルテなどをバッグに持って帰ったりしているのが、指導医としては怖い。

どれだけシステムがしっかり構築されていたとしても、それを使うのは最終的には人間である。それは「感情」によるものなのか「疲労」によるものなのか、とにかく人間には「エラー」が付きまとう。

ある病院の医療事務請負会社の社員が、勤務先で自分の友人が受診していることを知り、そのカルテを動画撮影し、友人(SNS)に送信してしまったのだそうだ。どういった背景がそこにあったかは筆者には分からない。単純な興味本位だったら医療に少しでも携わっていただく方としてとても情けない限りだが、もしかしたらその友人のことがとても心配だったのかもしれない。

が、決して許される行為ではなく、その職員は自主退職したそうだが、その職員が所属していた会社の勤務先である病院の契約は今年の3月末で終了するのだそうだ(そのことはおそらく今件とは関係ないのだろうが)。それまでの間、委託会社の社員の業務中のスマホ所持が禁止されたのだという。

企業秘密の漏洩防止のため、そもそも勤務場所へのスマホ持ち込みが許されない職場もあるだろう。

この病院ではあくまで働く方々のモラルに任せておられたのだろうが、新たなルールの登場で、今度はスマホを保管していたロッカーから「盗難された」などの問題が発生するのかもしれない…。

とにかく、多くの人々が存在する病院のような職場には、公的にも、私的にも「セキュリティ」の問題が切っても切れない関係にある。コスト面が担保されている、いないの如何に拘わらず…。

<ワタキューメディカルニュース事務局>

ワタキューメディカルニュースの最新情報をメールで受け取れます。

下記の個人情報の取り扱いについて同意のうえ、登録フォームへお進みください。

■お客様の個人情報の取り扱いについて

1.事業者の名称

ワタキューセイモア株式会社

2.個人情報保護管理者

総務人事本部 本部長

3.個人情報の利用目的

ご入力いただいた個人情報は、WMNメール送信のために利用いたします。

4.個人情報の第三者提供について

法令に基づく場合及び本人ならびに公衆の生命・健康・財産を脅かす可能性がある場合を除き、ご本人の同意を得ることなく他に提供することはありません。

5.個人情報の取り扱いの委託について

取得した個人情報の取り扱いの全部又は一部を委託することがあります。

6.保有個人データの開示等および問い合わせ窓口について

ご本人からの求めにより、当社が保有する保有個人データの開示・利用目的の通知・訂正等・利用停止等・第三者提供の停止又は第三者提供記録の開示等(「開示等」といいます。)に応じます。

開示等に関する窓口は、以下の「個人情報 苦情・相談窓口」をご覧下さい。

7.個人情報を入力するにあたっての注意事項

個人情報の提供は任意ですが、正確な情報をご提供いただけない場合、WMNの送信及び最新情報などのご案内が出来ない場合がありますので、予めご了承下さい。

8.本人が容易に認識できない方法による個人情報の取得

クッキーやウェブビーコン等を用いるなどして、本人が容易に認識できない方法による個人情報の取得は行っておりません。

9.個人情報の安全管理措置について

取得した個人情報の漏洩、滅失または毀損の防止及び是正、その他個人情報の安全管理のために必要かつ適切な措置を講じます。

このサイトは、(Secure Socket Layer)による暗号化措置を講じています。

ワタキューセイモア株式会社

個人情報 苦情・相談窓口(個人情報保護管理者)

〒600-8416 京都市下京区烏丸通高辻下ル薬師前町707 烏丸シティ・コアビル

TEL 075-361-4130 (受付時間 9:00~17:00 但し、土日・祝祭日・年末年始休業日を除く)

FAX 075-361-9060